Содержание

Сталь A36: характеристики, свойства, аналоги

Сталь марки А36 – судостроительная сталь повышенной прочности, предназначенная для постройки судов и плавучих сооружений. Производство стали полностью соответствует ГОСТ 52927, кроме того аналогичная продукция выпускается в соответствии с требованиями международных регистров судоходства (RINA, LR, GL, DNV, DNV-GL, BV, ABS, RRSR, RSU, NKK, IRS)

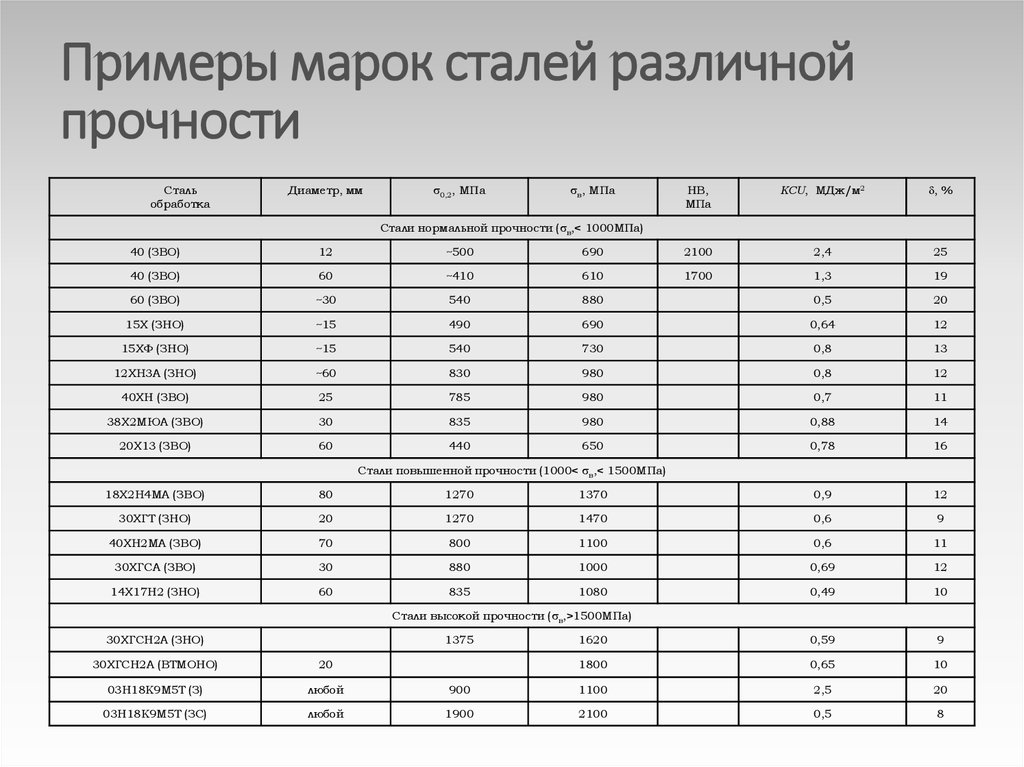

Классификация: Сталь повышенной прочности.

Продукция: Прокат, предназначенный для судостроения

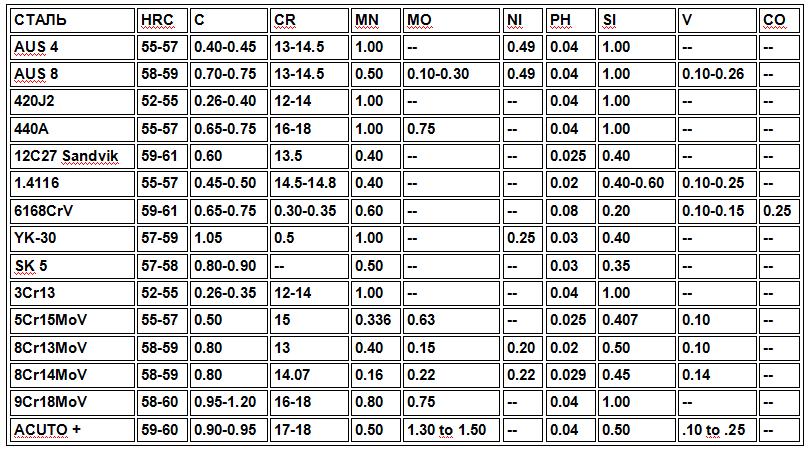

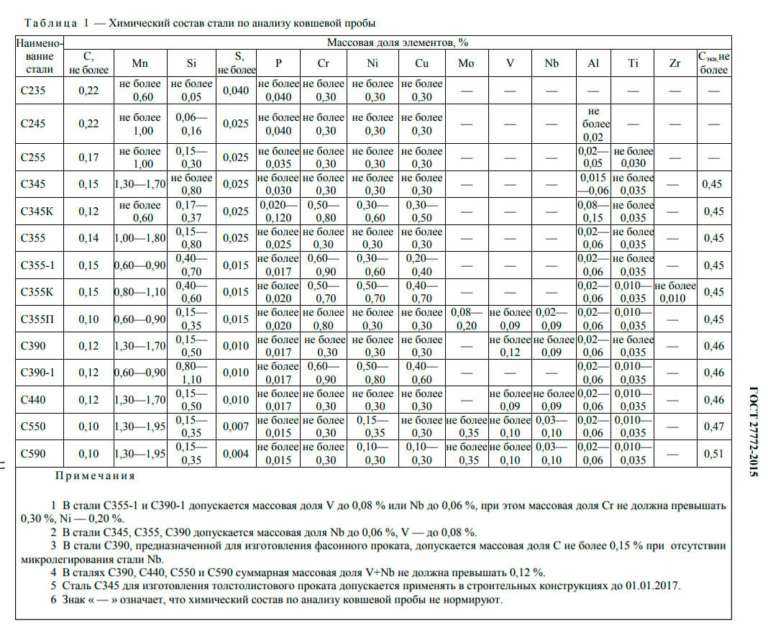

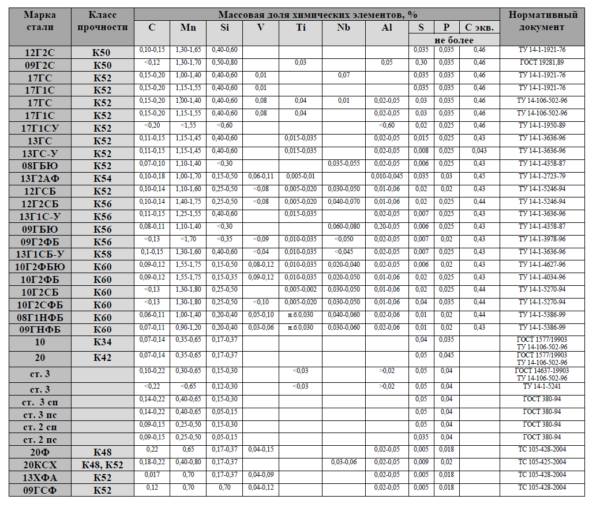

Химический состав стали А36 в соответствии с ГОСТ 52927, %

|

С

|

Si

|

Mn

|

Ni

|

S

|

P

|

Cr

|

Mo

|

Al

|

Cu

|

|

≤0.

|

0.15-0.50

|

0.90-1.60

|

≤0.40

|

≤0.025

|

<0.025

|

≤0.2

|

≤0.08

|

0.020-0.060

|

≤0.35

|

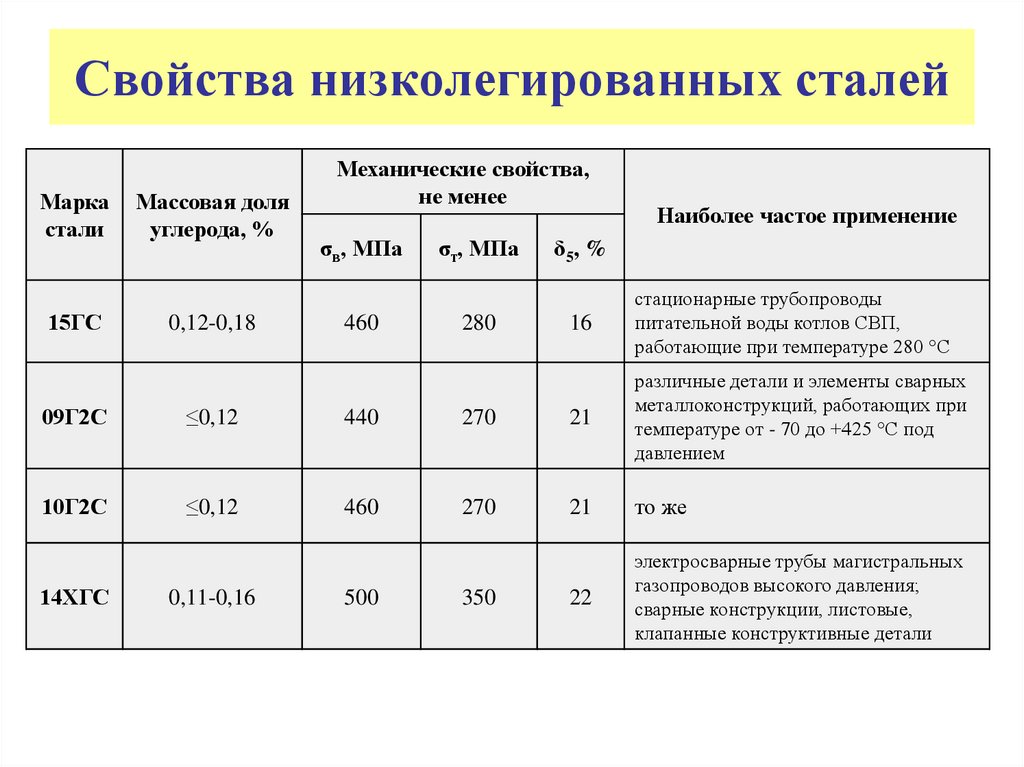

Механические свойства стали А36

|

Стандарт

|

Предел прочности, МПа

|

Предел текучести, МПа

|

Относительное удлинение, %

|

|

ГОСТ 52927

|

490-630

|

≥355

|

≥21

|

Аналоги стали А36

Аналогами данной стали является продукция идентичного обозначения, выпускаемая в соответствии с требованиями морских и речных регистров (Det Norske Veritas Germanischer Lloyd, Registro Italiano Navale, Bureau Veritas, Lloyds Register, Nippon Kaiji Kyokai, American Bureau of Shipping, Регистр Судоходства Украины и др. )

)

Применение

Сталь повышенной прочности А36 используют для изготовления широкополосного универсального, толстолистового, фасонного и полосового проката, который в будущем пойдет на изготовление корпусов кораблей и прочих плавучих объектов и сооружений.

Сваривание

Для предотвращения возникновения холодных трещин при сварке стали повышенной прочности А36 следует использовать несколько дополнительных сварочных приемов: сварка каскадом, секциями, двойным слоем, горкой. Предварительный подогрев обязателен.

СУДОСТАЛЬ в Украине ООО «Еврометалл»

Компания Еврометалл занимается поставками на территорию Украины судосталей европейского производства. Главным образом мы специализируемся на поставках стальных профилей из судостали, которые используются для изготовления каркаса судов, а также для их ремонта и которые не производятся украинскими металлургическими комбинатами. Но также, мы предлагаем нашим клиентам и листовую судосталь, с которой также могут быть проблемы на рынке Украины в связи с тем, что часто клиентам приходится долго ждать проката или заказывать большие партии, в то время как абсолютное большинство позиций есть у нас на складах в Европе и у нас не существует такого понятия, как минимальная партия поставки.

Итак, давайте вместе разберемся, что же такое «судосталь» и чем она отличается от обычной конструкционной стали.

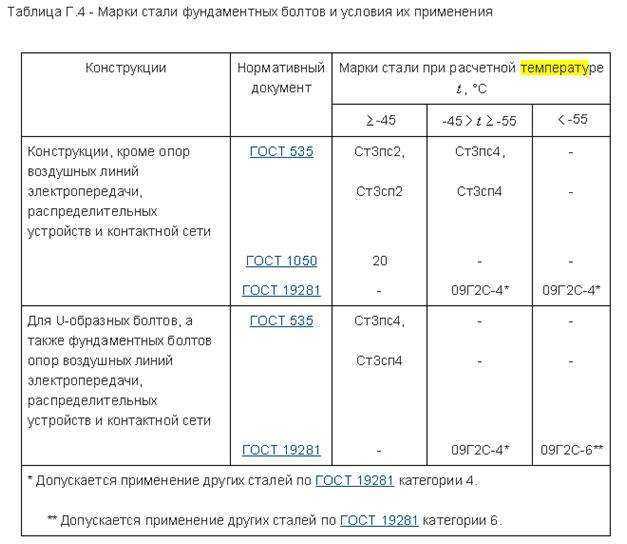

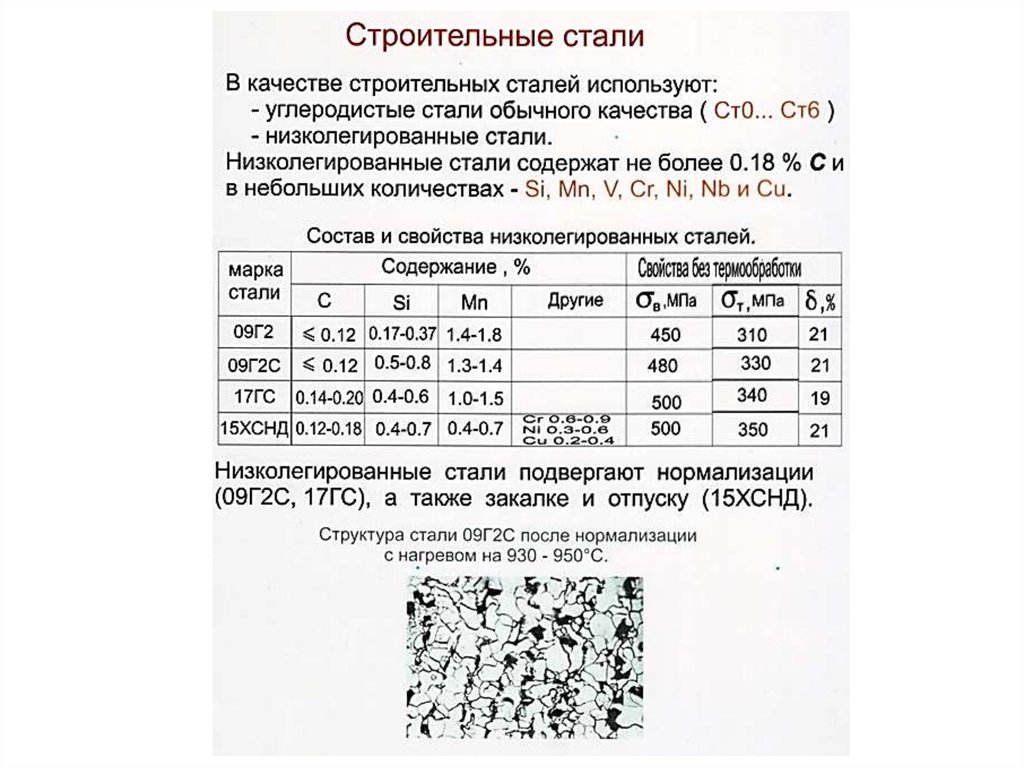

Судовая сталь относится к металлопрокату специального назначения. Технология изготовления предусматривает изготовление в кислородном конвертере, мартеновских или электрических печах, после чего подвергается прокатке, волочению или ковке. Результатом становится получение стали нормальной или повышенной прочности.

Сталь для судостроения производится под контролем соответствующего квалификационного сообщества.

Рассмотрим, какие стандарты квалификационных сообществ существуют, по которым производится судосталь:

|

При классификации применяются следующие буквенные обозначения:

A – металл применяется на речном флоте;

D – сталь используется на судах морского флота.

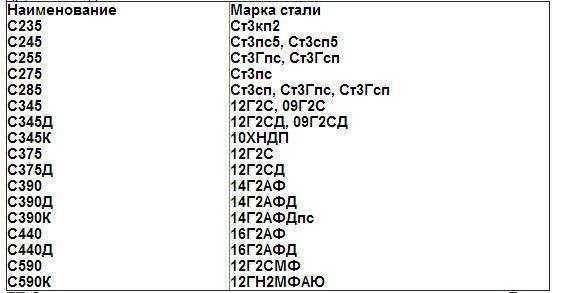

Подразделяется судостроительная сталь и по прочностным показателям. Судосталь нормальной прочности, имеющая предел текучести 235 Мпа, имеет следующие обозначения:

- РСА;

- РСВ;

- РСД;

- РСЕ.

Рекомендуется их применять для сварных конструкций, которые нагружаются умеренно и работают в среднем температурном режиме.

Сталь повышенной прочности имеют более высокий предел текучести:

- при гарантированном значении предела текучести 315 Мпа обеспечивают работу удара не менее 31 Дж;

- при значении предела текучести 355 Мпа – не менее 34 Дж;

- при пределе текучести выше 390 Мпа – не менее 36 Дж.

Повышение критериев механических свойств получают за счет оптимального состава материала и использованию высоких технологий. Наиболее высоких значений удалось добиться в результате микродобавки элемента ниобия. Такой металл, подвергшийся нормализации или закалке с высоким отпуском, отличается мелкозернистостью и однородностью структуры – это позволяет показывать высокое сопротивление разрушению.

К металлам повышенной прочности относятся следующие марки:

- РСД-32

- РСД-36

- РСД-40

Если у Вас возникли вопросы относительно наличия, цен, технических характеристик судостали от компании Еврометалл, звоните или пишите и мы с радостью на них ответим.

С другими типами европейского металлопроката, поставляемого компанией Еврометалл, Вы можете ознакомиться по данной ссылке.

ЕВРОМЕТАЛЛ! С нами работать надежно!

Как работает HTTPS? Объяснение шифрования RSA « TipTopSecurity

10

сент. 2017 г.

Без комментариев

Бобби

Как работает безопасность

Компания TipTopSecurity наконец-то перешла на полностью HTTPS-сайт!

Естественно, я подумал, что сейчас самое время объяснить, что это значит. Читайте дальше для полного объяснения.

Примечание: В этой статье описывается старый метод шифрования RSA. Более новый метод ECC, возможно, лучше, однако RSA по-прежнему более широко используется по нескольким причинам. Оставайтесь с нами, когда я опубликую свое объяснение ECC.

Оставайтесь с нами, когда я опубликую свое объяснение ECC.

Раскрыть оглавление

- Что такое HTTPS?

Зачем шифровать весь Интернет? - Как работает HTTPS

Пары ключей - Как работает криптография с открытым ключом

- Что HTTPS не делает

- Аутентификация

Что такое HTTPS?

Интернет, каким мы его знаем, родился в 1990 году. С самого начала он использовал протокол передачи гипертекста (HTTP) для передачи информации по всему миру. Вот почему начало веб-адресов начинается с HTTP.

Старый добрый HTTP небезопасен, так как он передает информацию в виде обычного текста . Это означает, что любой, кто перехватывает трафик, может его прочитать. Это относится не только к хакеру, который следит за Wi-Fi в кофейне, но и к вашему интернет-провайдеру (ISP). Вроде как оператор коммутатора может прослушивать телефонные звонки.

Но вскоре люди решили, что хотят использовать Интернет для конфиденциальных данных (например, номеров кредитных карт), поэтому нам пришлось придумать способ сделать HTTP безопасным, чтобы никто не мог увидеть номер вашей кредитной карты, когда он перемещается между вашими браузерами. и веб-сервер.

и веб-сервер.

Итак, в 1994 году компания Netscape Communications дополнила HTTP некоторым шифрованием. По сути, они объединили новый протокол шифрования под названием Secure Socket Layer (SSL) с исходным HTTP. Это стало известно как «HTTP через SSL» или «HTTP Secure». Иначе известный как HTTPS.

Сегодня более 50% всех веб-сайтов используют HTTPS. Это число резко возросло за последние несколько лет после того, как Эдвард Сноуден сообщил, что АНБ следит за каждым интернет-трафиком.

Идея, как утверждают многие, состоит в том, чтобы полностью перевести весь Интернет в среду HTTPS, где весь трафик веб-сайтов шифруется по умолчанию.

Зачем шифровать весь интернет?

HTTPS делает столько же для конфиденциальности, сколько и для безопасности. Одно дело не дать хакерам прочитать ваши данные или внедрить свой собственный код в ваши веб-сеансы (что предотвращает HTTPS), но конфиденциальность — это другая сторона медали.

Мы знаем, что интернет-провайдеры, правительства и компании по сбору больших данных просто обожают отслеживать и хранить наш трафик для бог знает чего. Конечно, вы можете думать, что вам все равно. То есть до тех пор, пока вы не просматриваете информацию о личном заболевании или советы о подростковой беременности. Чье это дело? Эта информация всегда кому-то полезна, поэтому они хотят ее и сохраняют. Навсегда.

Конечно, вы можете думать, что вам все равно. То есть до тех пор, пока вы не просматриваете информацию о личном заболевании или советы о подростковой беременности. Чье это дело? Эта информация всегда кому-то полезна, поэтому они хотят ее и сохраняют. Навсегда.

Вот почему многие веб-сайты (например, TipTopSecurity) предпочитают шифровать ваш трафик, даже если вы не отправляете конфиденциальную информацию. Потому что мы считаем, что ваше поведение в Интернете должно оставаться максимально конфиденциальным.

Как работает HTTPS

HTTPS хранит ваши данные в секрете, шифруя их при перемещении между вашим браузером и сервером веб-сайта. Это гарантирует, что любой, кто слушает разговор, не сможет ничего прочитать. Это может быть ваш интернет-провайдер, хакер, шпионящие правительства или кто-либо еще, кому удается встать между вами и веб-сервером.

Долгое время SSL был стандартным протоколом, используемым HTTPS. Новейшая версия SSL теперь называется Transport Layer Security (TLS), но по сути это одно и то же. С этого момента я буду называть его SSL/TLS, так как оба моникера взаимозаменяемы, но технически я говорю о более новом TLS.

С этого момента я буду называть его SSL/TLS, так как оба моникера взаимозаменяемы, но технически я говорю о более новом TLS.

По сути, вам нужны три вещи для шифрования данных:

- Данные, которые вы хотите зашифровать

- Уникальный ключ шифрования (просто длинная строка произвольного текста)

- Алгоритм шифрования (математическая функция, которая «искажает» данные)

Вы вставляете данные и ключ в алгоритм, и на выходе получается зашифрованный текст . То есть зашифрованная форма ваших данных, которая выглядит как тарабарщина.

Чтобы de зашифровать зашифрованный текст на другом конце, вы просто выполняете обратный процесс с тем же ключом, и он отменяет шифрование, восстанавливая первоначальную форму данных. Именно секретность ключа шифрования заставляет весь процесс работать. Только предполагаемые получатели данных должны иметь их, иначе цель будет побеждена.

Когда вы используете один и тот же ключ шифрования на обоих концах, это называется симметричным шифрованием . Это то, что использует ваш домашний WiFi. У вас есть только один ключ или «пароль», который вы подключаете как к беспроводному маршрутизатору, так и к ноутбуку. Очень просто.

Это то, что использует ваш домашний WiFi. У вас есть только один ключ или «пароль», который вы подключаете как к беспроводному маршрутизатору, так и к ноутбуку. Очень просто.

Но все становится сложнее при подключении к веб-сайту в общедоступном Интернете. Симметричное шифрование само по себе не будет работать, потому что вы не контролируете другой конец соединения. Как вы делитесь секретным ключом друг с другом без риска того, что кто-то в Интернете перехватит его посередине?

Эта проблема решена с помощью асимметричного шифрования . Асимметричный означает, что вы используете два разных ключа, один для шифрования и один для расшифровки. Мы также называем это криптографией с открытым ключом , потому что именно так мы устанавливаем безопасные соединения в общедоступном Интернете.

Пары ключей

Чтобы понять асимметричное шифрование, вам нужно знать, как два отдельных ключа могут шифровать и расшифровывать одни и те же данные. Как оказалось, это просто математическая задача с 9.0034 очень большие числа.

Как оказалось, это просто математическая задача с 9.0034 очень большие числа.

Для этого требуется специальный математический процесс, использующий, среди прочего, очень большие простые числа и модульную арифметику. Технические детали выходят за рамки этой статьи, но концептуально это работает так.

Обычно (не всегда) и открытый, и закрытый ключи вычисляются одновременно в одном и том же математическом процессе. Это означает, что они тесно связаны с математически говоря. Из-за этой взаимосвязи их можно использовать для шифрования/дешифрования одних и тех же данных. И именно поэтому открытые и закрытые ключи из разных пар ключей не будут работать вместе. Каждый веб-сервер имеет свой уникальный набор, что делает ваше подключение к веб-сайту уникальным по сравнению с другими сайтами.

Однако процесс может идти только в одном направлении. Когда один из ключей (открытый или закрытый) используется для шифрования некоторых данных, только другой ключ может использоваться для их расшифровки. Вот так удобно работает математика.

Вот так удобно работает математика.

Таким образом, не имеет значения, у кого еще есть открытый ключ, потому что он бесполезен после того, как данные зашифрованы. Его можно расшифровать только с помощью закрытого ключа, который хранится в секрете на веб-сервере.

Подробнее о парах ключей:

Когда очень большие простые числа перемножаются, их практически невозможно разложить на множители («размножить»), не зная исходных чисел. Это не магия, просто так получилось, что математика работает с простыми числами. Чтобы взломать шифрование, вам нужно будет разложить на множители произведение умноженных простых чисел. Технически возможно, что когда-нибудь кто-нибудь придумает, как это сделать, но, исходя из наших текущих вычислительных мощностей, обозримое будущее кажется безопасным. По крайней мере, пока квантовые вычисления не достигнут совершеннолетия.

Как работает криптография с открытым ключом

В инфраструктуре открытых ключей (PKI) используются оба типа шифрования. Сначала для установления соединения используется асимметричное шифрование (с открытым ключом), которое затем заменяется симметричным шифрованием (называемым сеансом ) на время.

Сначала для установления соединения используется асимметричное шифрование (с открытым ключом), которое затем заменяется симметричным шифрованием (называемым сеансом ) на время.

Вот как это работает более подробно:

- Ваш браузер обращается к серверу веб-сайта и запрашивает соединение.

- Сервер отправляет вам свой открытый ключ. Он держит свой закрытый ключ в секрете.

- Ваш браузер генерирует третий ключ, называемый сеансовым ключом .

- Сеансовый ключ зашифрован вашим компьютером с помощью открытого ключа, полученного с сервера

- Затем зашифрованный сеансовый ключ передается серверу.

- Сервер расшифровывает сеансовый ключ, который он получил от вас, используя секретный закрытый ключ. Теперь на обоих концах есть ключ сеанса, сгенерированный вашим компьютером.

- Шифрование с открытым ключом прекращено и заменено симметричным шифрованием.

- Сейчас вы находитесь в сеансе с сервером, используя только симметричное шифрование, и так оно и остается до тех пор, пока вы не покинете сайт.

Как видите, шифрование с открытым ключом (асимметричное) используется только в начале для обмена третьим ключом, который используется для остальной части соединения. Но какой смысл переключаться с асимметричного на симметричный? Есть несколько причин.

Во-первых, шифрование с открытым ключом работает только в одном направлении. Ваши зашифрованные данные, поступающие на веб-сайт, безопасны только потому, что веб-сервер держит закрытый ключ в секрете. Но если сервер попытается отправить вам зашифрованные данные с той же парой ключей, это будет небезопасно, потому что каждый имеет доступ к своему публичному ключу. Это означает, что любой может расшифровать его. Вам придется установить два асимметричных сеанса, по одному в каждую сторону. Ваш компьютер просто не может сделать это безопасно.

Во-вторых, математические накладные расходы на асимметричное шифрование намного выше, и поэтому для его поддержания требуется гораздо большая вычислительная мощность. Он не подходит для длительных сеансов из-за вычислительной мощности, необходимой для его работы. Шифрование с открытым ключом использует много более длинные ключи, что делает его гораздо более трудоемким. Ознакомьтесь с ключевыми примерами ниже.

Он не подходит для длительных сеансов из-за вычислительной мощности, необходимой для его работы. Шифрование с открытым ключом использует много более длинные ключи, что делает его гораздо более трудоемким. Ознакомьтесь с ключевыми примерами ниже.

Symmetric encryption key

AES 256-bit session key (expressed in hexadecimal)

C8D5897DCC56D6D462B8F32D464303161ACE11E536F04AE1

Asymmetric encryption key

RSA 2048-bit private key (expressed in base64)

MIIEogIBAAKCAQBl1esMuCZXUjwiBaUJsZlHrcGJ988fblnhcTjtpnaovHYp7IZW

0EMIkKMuF6tILPuJBMd2FoFHC2ZUVcmGrFabK/ zRzrEb74djih5l1gQHZDsQYybv

Qm6bJEsT5Cy+lwRCvXznEnWmQu62HX09CThtXUPNwfGLcAEFQLzgKPOcU4DZboY9

Tlm/Repe9w6h0KEzB7MHFIt446RPh9FalQwfrjfxGNHb+8V9BVlpRetXxd6aj1oo

WEsg5TqrZB8Cr17l/KXh+goqlyFmsz6WMpbv5oLbG+535PhyZjJ/VjiuTi6jsD9N

Skgq+iEbx74ZE855Ba7iYlJma6vxAj3ILdyLAgMBAAECggEAB41BjQPq8/bJNsys

XHerIkGkZJLX7UDFsY4v5o+9pO205Y8At1diYTQ4paZjsUqErLiKAhvRIm+Z+w8R

jscg9QjiCr0FLUkqBRuOH0grrFCmgKSZsox+n0qltqfpGYkha8GZjZk02EuGYEL3

kpsocBPGf2+udeSsbrNKTmU7C5CdOp+Fzmw4goltgmS3Sn8FWBaWOgblcUIFyupB

ETAzxUih3qQom3plosMb11NzVNw8LajyGNmphB5szRHx+6Y6fGuhEacIePez8LJE

zRUdcjomzNNsft1iAduc0cZSRfPCMMmP989l+tWck2d/i9QWtuRoDhxsXyAaCieZ

dDnAIQKBgQDGrxF1WRum9N+D4D2MRTntseiNyZAKzgcPmXqyWoyPFDKsiTsk/Qe2

/KIQjJf11JcpZ+12UNNRFjghiFyl3Bh2E+pT6kzTPUZ5Ewws0hjm5CL667RkWCtn

4N4BoWPLmM5KFXMvmoK3iNyMLI+LZmI3HQ2wLcpC2+I1cpVmyQHoZQKBgQCDNotl

s2tuzNOKUsgrYl3SGk3MgOHe147h/Q32/x+dahIihVz6N3/nCiVpmliySGuLlxOu

OsWJby7XNuana7AVt59pE7G87pHtNFpLvhmN8oBDgvzbh3pLta/fQM9yjDokyk0I

4jhn2cMDE6qpx1yLnR8Hogb393GXqmAB/RtKLwKBgCF1yE3n9NU4NhBCinr+CZRz

OsPuJxj6u4uwAE7bGwLZlvMhpVlEV7FEeJKq6siWxeJOQ1qCoCPuxwM2sMup9mB5

OyRouAl3L1AimhFOTK1NzGpPmbCwfJbg8uJ5aJIYKN2nIR/qOItqPCJLOt1yH6ZC

eVSrUX3TBBSWOHz36x9VAoGAPyB8zD8XzsTIeWH+X7EBhlWVXHAdOwLmAR+oGk7/

vNINS4JyCwesh2FAUqApUAy7gPr8QvSPmOFe3bfSHHYYzzn6fak197mnh0GKt6oL

zVkAEHryf9GLaEVPCc+6flesmYqiqUV88am4wsAxeWEqyxialyeCxsXLZrZXXl2R

RY0CgYEAioZF15++gWnRzVKL/xFMj6Si53hekXHMrAsyYkxDB7Drjz3Qg9QN7fG1

gzBXLeRPa0tnkfcWgeXIdbHNZywfqrhaUO+k4t5Ei5n8ZXDKeqtNAGSrVdG282/a

OXL64xujKmZG27kZjK43bRe27obUHXbV7X0unT98QyYyWmkXdKk=

Ключи симметричного шифрования могут быть намного короче, потому что ни одна их часть никогда не публикуется. Публичный характер асимметричного шифрования требует длинных ключей. Потому что, когда у вас есть открытый ключ, у вас уже есть часть ответа. Вычислить остальную часть ответа (закрытый ключ) было бы легко, если бы ответ был коротким. Экспоненциально большие ключи позволяют сохранить закрытый ключ закрытым.

Публичный характер асимметричного шифрования требует длинных ключей. Потому что, когда у вас есть открытый ключ, у вас уже есть часть ответа. Вычислить остальную часть ответа (закрытый ключ) было бы легко, если бы ответ был коротким. Экспоненциально большие ключи позволяют сохранить закрытый ключ закрытым.

Чего не делает HTTPS

Легко думать о HTTPS как о чудесном решении для обеспечения безопасности в Интернете, но есть много того, на что он не способен.

HTTPS не:

Скрывает имен веб-сайтов, которые вы посещаете

Это связано с тем, что имя (также известное как «домен») веб-сайта отправляется с использованием DNS (служба доменных имен), которая не внутри туннеля HTTPS. Он отправляется до того, как будет установлено безопасное соединение. Подслушиватель в середине может видеть название веб-сайта, на который вы собираетесь (например, TipTopSecurity.com), он просто не может прочитать какой-либо фактический контент, который передается туда и обратно. Это не изменится, пока DNSSEC не будет полностью реализован.

Это не изменится, пока DNSSEC не будет полностью реализован.

Защита от посещения вредоносного веб-сайта

HTTPS не гарантирует безопасность самого веб-сайта. Тот факт, что вы подключаетесь безопасно, не означает, что вы не подключаетесь к веб-сайту, которым управляют плохие парни. Мы пытаемся решить эту проблему с помощью доверенных центров сертификации, но система не идеальна (следите за обновлениями, чтобы узнать больше об этом).

Обеспечение анонимности

HTTPS не скрывает ваше физическое местоположение или личность. Ваш личный IP-адрес (ваш адрес в Интернете) должен быть прикреплен к зашифрованным данным снаружи, потому что Интернет не будет знать, куда их отправить, если ваш IP-адрес тоже будет зашифрован. И это также не скрывает вашу личность от веб-сайта, который вы посещаете. Сайт, который вы посещаете, по-прежнему знает о вас все, что было бы при незащищенном соединении.

Защита от вирусов

HTTPS не является фильтром. Через HTTPS-соединение можно получить вирусы и другие вредоносные программы. Если веб-сервер заражен или вы находитесь на вредоносном веб-сайте, распространяющем вредоносное ПО, оно будет отправлено внутри потока HTTPS, как и все остальное. Однако HTTPS вместо не позволяет никому посередине внедрять вредоносное ПО в ваш движущийся трафик.

Через HTTPS-соединение можно получить вирусы и другие вредоносные программы. Если веб-сервер заражен или вы находитесь на вредоносном веб-сайте, распространяющем вредоносное ПО, оно будет отправлено внутри потока HTTPS, как и все остальное. Однако HTTPS вместо не позволяет никому посередине внедрять вредоносное ПО в ваш движущийся трафик.

Защитите свой компьютер от взлома

HTTPS защищает данные только во время их перемещения между вашим компьютером и веб-сервером. Он не предлагает никакой защиты для вашего реального компьютера или сервера. Это также означает, что если есть вредоносное ПО, отслеживающее трафик на одном конце соединения, оно может считывать трафик до и после его шифрования внутри потока HTTPS.

По сути, HTTPS защищает вашу информацию только тогда, когда она передается по проводам (или по воздуху). Он не может защитить ваш компьютер, вашу личность или скрыть, какие сайты вы посещаете. HTTPS — это только часть более безопасного Интернета. Если вы ищете больше конфиденциальности, то следующим шагом будет услуга VPN. Прочтите эту статью, чтобы узнать больше о VPN.

Если вы ищете больше конфиденциальности, то следующим шагом будет услуга VPN. Прочтите эту статью, чтобы узнать больше о VPN.

Аутентификация

Есть и другая сторона защиты веб-сайтов, которую мы даже не начали рассматривать. Одно дело создать HTTPS-соединение, но как вы можете доверять веб-серверу, к которому вы подключены? Не имеет значения, зашифровано ли ваше соединение, если вы подключены к фишинговому веб-сайту, который пытается украсть вашу информацию.

Мы решили решить эту проблему, внедрив стороннюю систему центров сертификации . В конце концов я расскажу об этой теме, поэтому, если вы хотите знать, когда статья выйдет в свет, обязательно подпишитесь на мою рассылку.

Как использовать OpenSSL: хэши, цифровые подписи и многое другое

В первой статье этой серии были представлены хэши, шифрование/дешифрование, цифровые подписи и цифровые сертификаты с помощью библиотек OpenSSL и утилит командной строки. Эта вторая статья раскрывает подробности. Давайте начнем с хэшей, которые повсеместно используются в вычислениях, и рассмотрим, что делает хеш-функцию криптографической .

Давайте начнем с хэшей, которые повсеместно используются в вычислениях, и рассмотрим, что делает хеш-функцию криптографической .

Криптографические хэши

Страница загрузки исходного кода OpenSSL (https://www.openssl.org/source/) содержит таблицу с последними версиями. Каждая версия поставляется с двумя хэш-значениями: 160-битным SHA1 и 256-битным SHA256. Эти значения можно использовать для проверки соответствия загруженного файла оригиналу в репозитории: загрузчик повторно вычисляет хеш-значения локально в загруженном файле, а затем сравнивает результаты с оригиналами. В современных системах есть утилиты для вычисления таких хэшей. Linux, например, имеет md5sum и sha256sum . Сам OpenSSL предоставляет аналогичные утилиты командной строки.

Хэши используются во многих областях вычислений. Например, блокчейн Биткойн использует хеш-значения SHA256 в качестве идентификаторов блоков. Чтобы добыть биткойн, нужно сгенерировать хеш-значение SHA256, которое падает ниже указанного порога, что означает хеш-значение, по крайней мере, с N ведущими нулями. (Значение N может увеличиваться или уменьшаться в зависимости от того, насколько продуктивным является майнинг в конкретный момент времени.) Интересно отметить, что современные майнеры представляют собой аппаратные кластеры, предназначенные для параллельной генерации хэшей SHA256. В пиковое время 2018 года майнеры биткойнов по всему миру генерировали около 75 миллионов терахэшей в секунду — еще одно непостижимое число.

(Значение N может увеличиваться или уменьшаться в зависимости от того, насколько продуктивным является майнинг в конкретный момент времени.) Интересно отметить, что современные майнеры представляют собой аппаратные кластеры, предназначенные для параллельной генерации хэшей SHA256. В пиковое время 2018 года майнеры биткойнов по всему миру генерировали около 75 миллионов терахэшей в секунду — еще одно непостижимое число.

Сетевые протоколы также используют хэш-значения — часто под названием контрольная сумма — для обеспечения целостности сообщений; то есть, чтобы гарантировать, что полученное сообщение совпадает с отправленным. Отправитель сообщения вычисляет контрольную сумму сообщения и отправляет результаты вместе с сообщением. Получатель повторно вычисляет контрольную сумму, когда приходит сообщение. Если отправленная и пересчитанная контрольная сумма не совпадают, то что-то случилось с сообщением в пути, или с отправленной контрольной суммой, или с тем и другим. В этом случае сообщение и его контрольная сумма должны быть отправлены повторно или, по крайней мере, должно быть выставлено условие ошибки. (Низкоуровневые сетевые протоколы, такие как UDP, не заботятся о контрольных суммах.)

В этом случае сообщение и его контрольная сумма должны быть отправлены повторно или, по крайней мере, должно быть выставлено условие ошибки. (Низкоуровневые сетевые протоколы, такие как UDP, не заботятся о контрольных суммах.)

Известны и другие примеры хэшей. Рассмотрим веб-сайт, который требует от пользователей аутентификации с помощью пароля, который пользователь вводит в своем браузере. Затем их пароль отправляется в зашифрованном виде из браузера на сервер через HTTPS-соединение с сервером. Как только пароль поступает на сервер, он расшифровывается для поиска в таблице базы данных.

Что должно храниться в этой таблице поиска? Хранение самих паролей рискованно. Гораздо менее рискованно хранить хэш, сгенерированный из пароля, возможно, с соль (дополнительные биты) добавляется по вкусу перед вычислением хеш-значения. Ваш пароль может быть отправлен на веб-сервер, но сайт может заверить вас, что пароль там не хранится.

Хэш-значения также встречаются в различных областях безопасности. Например, код проверки подлинности сообщения на основе хэша (HMAC) использует хеш-значение и секретный криптографический ключ для проверки подлинности сообщения, отправляемого по сети. Коды HMAC, легкие и простые в использовании в программах, популярны в веб-сервисах. X509цифровой сертификат включает хеш-значение, известное как отпечаток , который может упростить проверку сертификата. Хранилище доверенных сертификатов в памяти может быть реализовано в виде таблицы поиска с ключом для таких отпечатков пальцев — в виде хэш-карты , которая поддерживает поиск в постоянном времени. Отпечаток входящего сертификата можно сравнить с ключами хранилища доверенных сертификатов для совпадения.

Например, код проверки подлинности сообщения на основе хэша (HMAC) использует хеш-значение и секретный криптографический ключ для проверки подлинности сообщения, отправляемого по сети. Коды HMAC, легкие и простые в использовании в программах, популярны в веб-сервисах. X509цифровой сертификат включает хеш-значение, известное как отпечаток , который может упростить проверку сертификата. Хранилище доверенных сертификатов в памяти может быть реализовано в виде таблицы поиска с ключом для таких отпечатков пальцев — в виде хэш-карты , которая поддерживает поиск в постоянном времени. Отпечаток входящего сертификата можно сравнить с ключами хранилища доверенных сертификатов для совпадения.

Каким особым свойством должна обладать криптографическая хеш-функция ? Это должно быть в одну сторону , что означает, что очень сложно инвертировать. Криптографическая хеш-функция должна быть относительно простой для вычисления, но вычисление ее обратной функции, которая отображает хеш-значение обратно во входную битовую строку, должно быть трудновыполнимым с вычислительной точки зрения. Вот изображение с chf в качестве криптографической хэш-функции и моим паролем foobar в качестве примера ввода:

Вот изображение с chf в качестве криптографической хэш-функции и моим паролем foobar в качестве примера ввода:

+---+

foobar—>|chf|—>hash value --+

Обратная операция, напротив, невозможна: ——+

Вспомните, например, хеш-функцию SHA256. Для входной битовой строки любой длины N > 0 эта функция генерирует хеш-значение фиксированной длины, равное 256 битам; следовательно, это хэш-значение не показывает даже длину входной битовой строки N, не говоря уже о значении каждого бита в строке. Кстати, SHA256 не восприимчив к атака расширения длины . Единственный эффективный способ реконструировать вычисленное хеш-значение SHA256 обратно во входную битовую строку — это поиск методом грубой силы, что означает перебор всех возможных входных битовых строк до тех пор, пока не будет найдено совпадение с целевым значением хеш-функции. Такой поиск невозможен для надежной криптографической хэш-функции, такой как SHA256.

Теперь последняя точка обзора. Криптографические хеш-значения скорее статистически, чем безусловно уникальны, а это означает, что маловероятно, но не невозможно, чтобы две разные входные битовые строки давали одно и то же значение хеш-функции — столкновение . Задача о днях рождения представляет собой приятный контринтуитивный пример коллизий. Существует обширное исследование устойчивости к столкновениям различных хеш-алгоритмов . Например, MD5 (128-битные хеш-значения) теряет устойчивость к коллизиям примерно после 2 21 хэшей. Для SHA1 (160-битные хеш-значения) разбивка начинается примерно с 2 61 хэшей.

Точная оценка разбивки устойчивости к коллизиям для SHA256 еще не сделана. Этот факт не удивителен. SHA256 имеет диапазон 2 256 различных хеш-значений, число, десятичное представление которого состоит из целых 78 цифр! Итак, могут ли возникнуть коллизии при хешировании SHA256? Конечно, но они крайне маловероятны.

В приведенных ниже примерах командной строки в качестве источников битовой строки используются два входных файла: hashIn1.txt и hashIn2.txt . Первый файл содержит abc , а второй — 1a2b3c .

Эти файлы содержат текст для удобства чтения, но вместо них можно использовать двоичные файлы.

Использование утилиты Linux sha256sum для этих двух файлов в командной строке — со знаком процента ( % ) в качестве подсказки — создает следующие хеш-значения (в шестнадцатеричном формате):

% sha256sum hashIn1.txt

9e83e05bbf9b5db17ac0deec3b7ce6cba983f6dc50531c7a919f28d5fb3696c3 hashIn1.txt% sha256sum hashIn2.txt

3eaac518777682bf4e8840dd012c0b104c2e16009083877675f00e995906ed13 hashIn2.txt

The OpenSSL hashing counterparts yield the same results, as expected:

% openssl dgst -sha256 hashIn1.

txt

SHA256(hashIn1.txt)= 9e83e05bbf9b5db17ac0deec3b7ce6cba983f6dc50531c7a919f28d5fb3696c3% openssl dgst -sha256 hashIn2.txt

SHA256(hashIn2.txt)= 3eaac518777682bf4e8840dd012c0b104c2e16009083877675f00e995906ed13

This examination of cryptographic hash functions sets up более пристальный взгляд на цифровые подписи и их связь с парами ключей.

Как следует из названия, цифровая подпись может быть прикреплена к документу или другому электронному артефакту (например, программе), чтобы подтвердить его подлинность. Таким образом, такая подпись аналогична собственноручной подписи на бумажном документе. Проверка цифровой подписи означает подтверждение двух вещей. Во-первых, артефакт, за который ручаются, не изменился с момента прикрепления подписи, поскольку он частично основан на криптографическом хеш документа. Во-вторых, подпись принадлежит человеку (например, Алисе), который один имеет доступ к закрытому ключу в паре. Кстати, цифровая подпись кода (исходного или скомпилированного) стала обычной практикой среди программистов.

Давайте рассмотрим, как создается цифровая подпись. Как упоминалось ранее, без пары открытого и закрытого ключей не может быть цифровой подписи. При использовании OpenSSL для создания этих ключей есть две отдельные команды: одна для создания закрытого ключа, а другая для извлечения соответствующего открытого ключа из закрытого. Эти пары ключей закодированы в base64, и их размеры могут быть указаны во время этого процесса.

Закрытый ключ состоит из числовых значений, два из которых (модуль и показатель степени ) составляют открытый ключ. Хотя файл закрытого ключа содержит открытый ключ, извлеченный открытый ключ , а не раскрывает значение соответствующего закрытого ключа.

Полученный файл с закрытым ключом, таким образом, содержит полную пару ключей. Извлечение открытого ключа в отдельный файл целесообразно, поскольку эти два ключа используются по-разному, но такое извлечение также сводит к минимуму опасность случайного обнародования закрытого ключа.

Затем закрытый ключ пары используется для обработки хэш-значения для целевого артефакта (например, электронной почты), тем самым создавая подпись. С другой стороны, система получателя использует открытый ключ пары для проверки подписи, прикрепленной к артефакту.

Теперь для примера. Для начала сгенерируйте пару 2048-битных ключей RSA с помощью OpenSSL:

openssl genpkey -out privkey.pem -algorithm rsa 2048

В этом примере мы можем опустить флаг -algorithm rsa , потому что genpkey по умолчанию имеет тип RSA. Имя файла ( privkey.pem ) произвольное, но расширение Privacy Enhanced Mail (PEM) pem является обычным для формата PEM по умолчанию. (В OpenSSL есть команды для преобразования между форматами, если это необходимо.) Если требуется больший размер ключа (например, 4096), то последний аргумент 2048 можно изменить на 4096 . Эти размеры всегда являются степенью двойки.

Вот часть получившегося privkey.pem file, which is in base64:

-----BEGIN PRIVATE KEY-----

MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBANnlAh5jSKgcNj/Z

JF4J4WdhkljP2R+TXVGuKVRtPkGAiLWE4BDbgsyKVLfs2EdjKL1U+/qtfhYsqhkK

…

-----END PRIVATE KEY-----

Следующая команда затем извлекает открытый ключ пары из закрытого:

openssl rsa -in privkey.pem -outform PEM -pubout -out pubkey.pem

Полученный файл pubkey.pem мал достаточно показать здесь полностью:

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDZ5QIeI0ioHDY/2SReCeFnYZJY

z9kfk11RrilUbT5BgIi1hOAQ24LMilS37NhHYyi9VPv6rX4WLKoZCmkeYaWk/TR5

4nbh2E/AkniwRoXpeh5VncwWMuMsL5qPWGY8fuuTE27GhwqBiKQGBOmU+MYlZonO

O0xnAKpAvysMy7G7qQIDAQAB

-----END PUBLIC KEY-----

Now , имея под рукой пару ключей, цифровая подпись проста — в данном случае с исходным файлом client. c в качестве артефакта для подписи:

c в качестве артефакта для подписи:

openssl dgst -sha256 -sign privkey.pem -out sign.sha256 client.c

Дайджестом исходного файла client.c является SHA256, а закрытый ключ находится в файле privkey.pem , созданном ранее . Полученный файл двоичной подписи имеет произвольное имя sign.sha256 . Чтобы получить удобочитаемую (для base64) версию этого файла, выполните следующую команду:

openssl enc -base64 -in sign.sha256 -out sign.sha256.base64

Файл sign.sha256.base64 now contains:

h+e+3UPx++KKSlWKIk34fQ1g91XKHOGFRmjc0ZHPEyyjP6/lJ05SfjpAJxAPm075

VNfFwysvqRGmL0jkp/TTdwnDTwt756Ej4X3OwAVeYM7i5DCcjVsQf5+h7JycHKlM

o/Jd3kUIWUkZ8+Lk0ZwzNzhKJu6LM5KWtL+MhJ2DpVc=

Or, the executable file client could вместо этого будет подписано, и результирующая подпись в кодировке base64 будет отличаться от ожидаемой:

VMVImPgVLKHxVBapJ8DgLNJUKb98GbXgehRPD8o0ImADhLqlEKVy0HKRm/51m9IX

xRAN7DoL4Q3uuVmWWi749Vampong/uT5qjgVNTnRt9jON112fzchgEoMb8CHNsCT

XIMdyaPtnJZdLALw6rwMM55MoLamSc6M/MV1OrJnk/g=

Последний шаг в этом процессе — проверка цифровой подписи с помощью открытого ключа. Хэш, используемый для подписи артефакта (в данном случае исполняемой программы клиента ), должен быть пересчитан в качестве важного шага проверки, поскольку процесс проверки должен указывать, изменился ли артефакт с момента подписания.

Хэш, используемый для подписи артефакта (в данном случае исполняемой программы клиента ), должен быть пересчитан в качестве важного шага проверки, поскольку процесс проверки должен указывать, изменился ли артефакт с момента подписания.

Для этой цели используются две команды OpenSSL. Первый декодирует подпись base64:

openssl enc -base64 -d -in sign.sha256.base64 -out sign.sha256

Второй проверяет подпись:

openssl dgst -sha256 -verify pubkey.pem -signature sign.sha256 клиент

11

Вывод этой второй команды, как и должно быть:

Verified OK

Чтобы понять, что происходит, когда проверка не удалась, выполните короткое, но полезное упражнение: замените исполняемый файл client в последней команде OpenSSL исходным кодом. файл client.c , а затем попробуйте проверить. Еще одно упражнение состоит в том, чтобы немного изменить программу клиента и повторить попытку.

Цифровые сертификаты

Цифровой сертификат объединяет проанализированные до сих пор фрагменты: хеш-значения, пары ключей, цифровые подписи и шифрование/дешифрование. Первым шагом к сертификату производственного уровня является создание запроса на подпись сертификата (CSR), который затем отправляется в центр сертификации (CA). Чтобы сделать это для примера с OpenSSL, запустите:

openssl req -out myserver.csr -new -newkey rsa:4096 -nodes -keyout myserverkey.pem

В этом примере создается документ CSR, который сохраняется в файле myserver.csr (текст base64). Цель здесь такова: документ CSR запрашивает, чтобы CA поручился за идентичность, связанную с указанным доменным именем — общее имя (CN) на языке CA.

Эта команда также создает новую пару ключей, хотя можно использовать и существующую пару. Обратите внимание, что использование server в таких именах, как myserver.csr и myserverkey. pem , намекает на типичное использование цифровых сертификатов: в качестве ваучеров для идентификации веб-сервера, связанного с доменом, таким как www.google.com.

pem , намекает на типичное использование цифровых сертификатов: в качестве ваучеров для идентификации веб-сервера, связанного с доменом, таким как www.google.com.

Однако та же самая команда создает CSR независимо от того, как может использоваться цифровой сертификат. Он также запускает интерактивный сеанс вопросов и ответов, который запрашивает соответствующую информацию о доменном имени для связи с цифровым сертификатом запрашивающей стороны. Этот интерактивный сеанс можно сократить, предоставив основную информацию как часть команды, с обратной косой чертой в качестве продолжения разрыва строки. -subj флаг вводит необходимую информацию:

% openssl req -new

-newkey rsa:2048 -nodes -keyout privkeyDC.pem

-out myserver.csr

-subj "/C=US/ST=Illinois/ L=Chicago/O=Faulty Consulting/OU=IT/CN=myserver.com"

Полученный документ CSR можно проверить и проверить перед отправкой в центр сертификации. Этот процесс создает цифровой сертификат нужного формата (например, X509), подписи, даты действия и т. д.:

д.:

openssl req -text -in myserver.csr -noout -verify

Вот фрагмент вывода:

Подтвердите OK

Запрос сертификата:

Данные:

Версия: 0 (0x0)

Тема: C=US, ST=Illinois, L=Chicago, O=Faulty Consulting, OU =IT, CN=myserver.com

Информация об открытом ключе субъекта:

Алгоритм открытого ключа: rsaEncryption

Открытый ключ: (2048 бит)

Модуль:

00:ba:36:fb:57:17:65:bc:40 :30:96:1b:6e:de:73:

…

Экспонента: 65537 (0x10001)

Атрибуты:

a0:00

Алгоритм подписи: sha256WithRSAEncryption

…

Во время разработки веб-сайта HTTPS удобно иметь под рукой цифровой сертификат, не проходя процесс CA. Самоподписанный сертификат заполняет счет на этапе аутентификации HTTPS-рукопожатия, хотя любой современный браузер предупреждает, что такой сертификат бесполезен. Продолжая пример, команда OpenSSL для самоподписанного сертификата, действительного в течение года и с открытым ключом RSA, выглядит следующим образом:

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:4096 -keyout myserver. pem -out myserver.crt

pem -out myserver.crt

Приведенная ниже команда OpenSSL представляет удобную для чтения версию сгенерированного сертификата:

openssl x509 -in myserver.crt -text -noout

Самоподобный сертификат:

Сертификат:

Данные:

Версия: 3 (0x2)

Серийный номер: 13951598013130016090 (0xc19e087965a9055a)

. = Неправильный консалтинг, OU = IT, CN = myserver.com

Срок действия

Не раньше: 11 апреля 17:22:18 2019 GMT

Не позже : 10 апреля 17:22:18 2020 GMT

Тема: C=US, ST=Illinois, L=Chicago, O=Faulty Consulting, OU= IT, CN=myserver.com

Информация об открытом ключе субъекта:

Алгоритм открытого ключа: rsaEncryption

Открытый ключ: (4096 бит)

Модуль:

00:ba:36:fb:57:17:65:bc:40: 30:96:1b:6e:de:73:

…

Экспонента: 65537 (0x10001)

Расширения X509v3:

X509v3 Идентификатор ключа субъекта:

3A:32:EF:3D:EB:DF:65:E5:A8: 96:D7:D7:16:2C:1B:29:AF:46:C4:91 Идентификатор ключа авторизации

X509v3:

keyid:3A:32:EF:3D:EB:DF:65:E5:A8:96:D7:D7:16:2C:1B:29:AF :46:C4:91Основные ограничения X509v3:

CA:TRUE

Алгоритм подписи: sha256WithRSAEncryption

3a:eb:8d:09:53:3b:5c:9:2:4:0:edf:2e:48:edf 01:4e:90:c9:

...

Как упоминалось ранее, закрытый ключ RSA содержит значения, из которых создается открытый ключ. Однако данный открытый ключ , а не , не выдает соответствующий закрытый ключ. Для введения в базовую математику см. https://simple.wikipedia.org/wiki/RSA_algorithm.

Существует важное соответствие между цифровым сертификатом и парой ключей, используемой для создания сертификата, даже если сертификат является только самозаверяющим:

- Цифровой сертификат содержит значения экспоненты и модуля , которые составляют открытый ключ. Эти значения являются частью пары ключей в изначально сгенерированном файле PEM, в данном случае это файл myserver.pem .

- Показатель степени почти всегда равен 65 537 (как в данном случае), поэтому им можно пренебречь.

- Модуль из пары ключей должен совпадать с модулем из цифрового сертификата.

Модуль имеет большое значение и для удобства чтения может быть хэширован. Вот две команды OpenSSL, которые проверяют один и тот же модуль, тем самым подтверждая, что цифровой сертификат основан на паре ключей в файле PEM:

Вот две команды OpenSSL, которые проверяют один и тот же модуль, тем самым подтверждая, что цифровой сертификат основан на паре ключей в файле PEM:

% openssl x509 -noout -modulus -in myserver.crt | openssl sha1 ## модуль из CRT

(stdin)= 364d21d5e53a59d482395b1885aa2c3a5d2e3769% openssl rsa -noout -modulus -in myserver.pem | openssl sha1 ## модуль из PEM

(stdin)= 364d21d5e53a59d482395b1885aa2c3a5d2e3769

Полученные хэш-значения совпадают, тем самым подтверждая, что цифровой сертификат основан на указанной паре ключей.

Вернемся к проблеме распределения ключей

Вернемся к проблеме, поднятой в конце части 1: квитирование TLS между программой клиента и веб-сервером Google. Существуют различные протоколы рукопожатия, и даже версия Диффи-Хеллмана работает в 9Пример клиента 0010 предлагает пространство для маневра. Тем не менее, пример клиента следует общему шаблону.

Для начала во время рукопожатия TLS клиентская программа и веб-сервер согласовывают набор шифров, который состоит из используемых алгоритмов. В данном случае это номер ECDHE-RSA-AES128-GCM-SHA256 .

Теперь нас интересуют два элемента: алгоритм пары ключей RSA и блочный шифр AES128, используемый для шифрования и дешифрования сообщений в случае успешного рукопожатия. Что касается шифрования/дешифрования, этот процесс бывает двух видов: симметричный и асимметричный. В симметричном аромате один и тот же ключ используется для шифрования и дешифрования, что в первую очередь поднимает проблему распределения ключа : как безопасно передать ключ обеим сторонам? В асимметричном варианте для шифрования используется один ключ (в данном случае открытый ключ RSA), а для расшифровки используется другой ключ (в данном случае закрытый ключ RSA из той же пары).

Программа клиента имеет открытый ключ веб-сервера Google из сертификата аутентификации, а веб-сервер имеет закрытый ключ из той же пары. Соответственно, клиентская программа может отправить зашифрованное сообщение на веб-сервер, который в одиночку может легко расшифровать это сообщение.

Соответственно, клиентская программа может отправить зашифрованное сообщение на веб-сервер, который в одиночку может легко расшифровать это сообщение.

В ситуации TLS симметричный подход имеет два существенных преимущества:

- При взаимодействии между программой client и веб-сервером Google аутентификация является односторонней. Веб-сервер Google отправляет три сертификата программе client , но программа client не отправляет сертификат на веб-сервер; следовательно, веб-сервер не имеет открытого ключа от клиента и не может шифровать сообщения клиенту.

- Симметричное шифрование/дешифрование с помощью AES128 почти в тысячи раз быстрее , чем асимметричная альтернатива с использованием ключей RSA.

Рукопожатие TLS искусно сочетает в себе два варианта шифрования/дешифрования. Во время рукопожатия программа клиента генерирует случайные биты, известные как предварительный секрет (PMS). Затем программа клиент шифрует PMS с помощью открытого ключа сервера и отправляет зашифрованную PMS на сервер, который в свою очередь расшифровывает сообщение PMS своим закрытым ключом из пары RSA:

Затем программа клиент шифрует PMS с помощью открытого ключа сервера и отправляет зашифрованную PMS на сервер, который в свою очередь расшифровывает сообщение PMS своим закрытым ключом из пары RSA:

+-------------------+ PMS с шифрованием +-----------------------------------+

клиент PMS--->|открытый ключ сервера|--------------->|закрытый ключ сервера|--->сервер PMS

+----------- --------+ +--------------------+

В конце этого процесса клиентская программа и веб-сайт Google server теперь имеют те же биты PMS. Каждая сторона использует эти биты для генерации главного секрета и, в скором времени, симметричного ключа шифрования/дешифрования, известного как сеансовый ключ . Теперь есть два разных, но идентичных сеансовых ключа, по одному на каждой стороне соединения. В примере клиента ключ сеанса имеет разновидность AES128. После создания как на стороне программы клиента , так и на стороне веб-сервера Google ключ сеанса на каждой стороне сохраняет конфиденциальность разговора между двумя сторонами.

18

18

txt

txt  ..

..